Prošle sedmice, otkrivena je ranjivost CVE-2021-44228 nazvana Log4j ili Log4Shell koja

omogućava napadaču daljinski izvršavanje proizvoljnog kôda i preuzimanje

potpune kontrole nad ranjivim uređajima. Riječ je konkretno o Apache Log4j

biblioteci za evidentiranje otvorenog koda koju koriste aplikacije i servisi

širom Interneta čija ranjivost je označena sa kritično uz CVSS oznaku

10/10. Ranjivost pogađa sve sisteme i servise koji koriste Apache Log4j

od verzije 2.0 do verzije 2.14.1. Kako bi se stekla slika cijelog problema,

dovoljno je reći da su neke od pogođenih kompanija Amazon, Twitter, Valve, Oracle,

Cisco, IBM, Fortinet, VMware, Apple i druge.

|

|

Log4j: Praznični „poklon“ koji niko ne želi

|

Nakon objavljivanja ove ranjivosti prošle sedmice,

odmah je primijećeno masovno aktivno skeniranje kako bi se otkrili ranjivi serveri. Sigurnosni

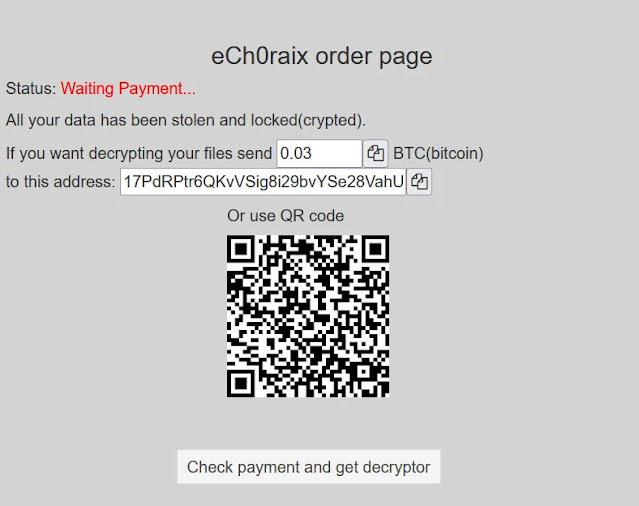

istraživači kažu da se otkrivena ranjivost koristi za instaliranje softvera za

rudarenje kriptovaluta, pridruživanje uređaja Linux bot mrežama,

instaliranje ransomware-a i

preuzimanje raznih osjetljivih informacija sa pogođenih servera. Posebnu brigu

izaziva jednostavnost kojom se ovaj sigurnosna ranjivost može iskoristiti za

pristup serverima bez potrebe za upisivanjem lozinki. Kompanija Apache je odmah izdala sigurnosno

ažuriranje u verziji 2.15.0, ali činilo se da s obzirom na kompleksnost

okruženja i potrebno vrijeme da se implementira to neće biti brzo. Sigurnosni

istraživači su upozorili da je ovo biblioteka koju koriste mnogi proizvodi, pa

sama primjena ažuriranja neće riješiti problem. Sigurnosni timovi trebaju

dodatnog vremena da urade temeljnu provjeru kako bi uočili da li u sada

ažuriranom okruženju ima tragova uljeza, kao i za njegovo uklanjanje ako je

prisutan.

Međutim, ispostavilo se da ažuriranje u verziji 2.15.0 ne otklanja u potpunosti ranjivost

pogođenih sistema, jer su sigurnosni istraživači na ažuriranoj verziji Log4J

2.15.0 otkrili ranjivost CVE-2021-45046 sa CVSS oznakom 9/10. Ova ranjivost omogućava

napadaču da preuzme kontrolu nad Thread Context Map (MDC)

što rezultira uskraćivanjem servisa,

odnosno onemogućavanje sistema koji pruža uslugu korisnicima kroz DDoS

napad. Nije prošlo puno vremena, otkriven je i propust u Log4J 2.16.0 verziji označen sa CVE-2021-45105 sa CVSS oznakom 7.5/10. Trenutno je dostupna Log4j

2.17.0 verzija ažuriranja koja za sada popravlja sve navedene sigurnosne

propuste.

Paralelno sa navedenim dešavanjima, pogođene kompanije

su počele da sprovode istragu u svojim proizvodima,da objavljuju rezultate i

savjetuju o privremenim koracima zaštite. Navesti ćemo neke od kompanija:

Adobe: Kompanija aktivno

ažurira svoje servere, a dostupne informacije pogledajte ovdje. Za proizvode za koje nije dostupno ažuriranje,

preporuke za zaštitu možete pogledati ovdje.

Amazon: Kompanija aktivno

ažurira svoje servere, a dostupne informacije pogledajte ovdje.

Broadcom: Kompanija je

objavila podatke za pogođene Symantec proizvode, više informacija ovdje.

Cisco: Kompanija je

objavila listu pogođenih proizvoda, a i plan ažuriranja ovdje.

Citrix: Kompanija sprovodi

istragu, nema liste ranjivih proizvoda. Promjenu statusa pratite ovdje.

cPanel: Forum zajednica

tvrdi da je jednino pogođen proizvod cPanel Solr plugin koji može biti

iskorišten samo lokalno. Više informacija i preporuke za zaštitu možete

pogledati ovdje.

Debian: Objavljeno je

ažuriranje za Debian 9 (Stretch), 10 (Buster), 11 (Bullseye)

i 12 (Bookworm). Više informacija ovdje.

FortiGuard:

Objavljena je lista sa velikim brojem pogođenih uređaja. Dostupna su ažuriranja

i preporuke za zaštitu. Više informacija ovdje.

IBM: Kompanija je

objavila da je za sada pogođeni proizvod samo WebSphere Application Server

u verziji 9.0 i 8.5. Više informacija ovdje.

Okta: Kompanija je

izdala ažuriranje za Okta RADIUS Server Agent i Okta On-Prem MFA

Agent i preporučuje da se odmah primjeni. Više informacija ovdje.

Oracle: Kompanija je

izjavila da su brojni njeni proizvodi pogođeni, bez otkrivanja tačnog broja.

Preporučuje da se svako dostupno ažuriranje primjeni što prije. Više

informacija ovdje.

Red Hat: Kompanija je

objavila ažuriranja i savjetuje hitnu primjenu. Više informacija ovdje.

Splunk: Kompanija kaže da

proizvod Core Splunk Enterprise nije pogođen ako se ne koristi Data

Fabric Search. Kompanija je izdala ažuriranja za neke od svoji proizvoda.

Više informacija ovdje.

VMware: Kompanija je

ispravila ranjivosti u nekoliko svojih proizvoda, a trenutno radi na izdavanju

za još nešto više od 20 proizvoda. Više informacija i preporuke za zaštitu

možete pogledati ovdje.

Ubiquiti: Kompanija je objavila ažuriranja i preporuke za zaštitu. Više informacija ovdje.

Ubuntu: Kompanija je

objavila ažuriranja za Upstream, Ubuntu 18.04 LTS (Bionic

Beaver), 20.04 LTS (Focal Fossa), 21.04 (Hirsute

Hippo), i 21.10 (Impish Indri). Više informacija ovdje.

Ovo iznad nije ni približno lista svih pogođenih

proizvođača i proizvoda. CISA je objavila listu na GitHub-u koju možete

pogledati ovdje ili posjetite stranicu proizvođača. Kada sve

sumiramo, razvoj situacije u kibernetičkom prostoru pokazuje da, ako već nije,

moglo bi se desiti da se mnogima pokvari praznično raspoloženje.